El criptosistema de clave pública se basa en la utilización de funciones matemáticas especiales que son difíciles de invertir, lo que proporciona la seguridad del sistema. A continuación, se explica de manera general cómo funciona el criptosistema de clave pública:

Generación de claves: Cada usuario genera un par de claves compuesto por una clave pública y una clave privada. Estas claves están matemáticamente relacionadas de tal manera que es computacionalmente difícil calcular la clave privada a partir de la clave pública.

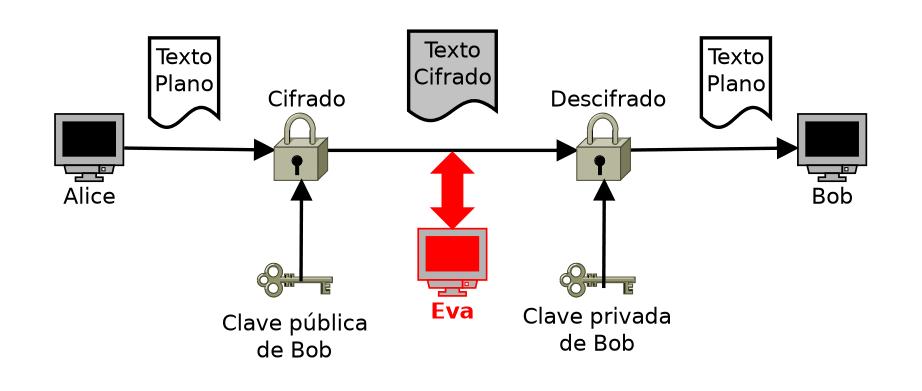

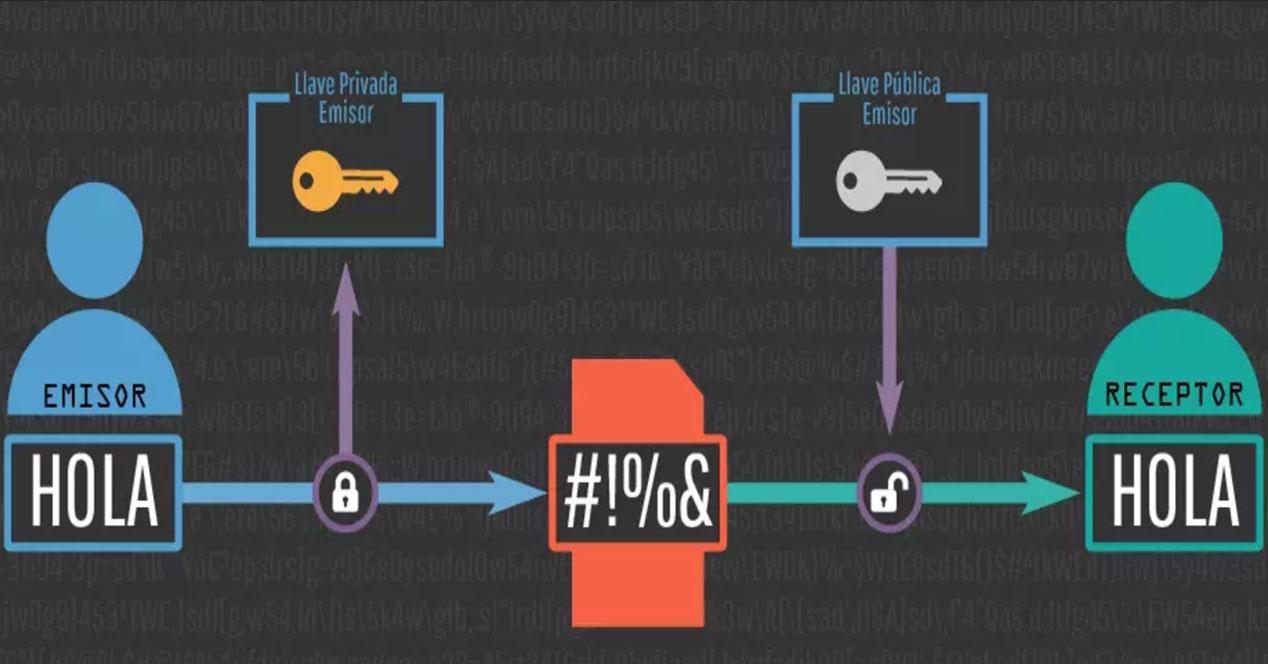

Cifrado: Cuando un usuario A desea enviar un mensaje cifrado a otro usuario B, utiliza la clave pública de B para cifrar el mensaje. El cifrado se realiza mediante una función matemática aplicada al mensaje original y la clave pública del destinatario.

Descifrado: El destinatario B recibe el mensaje cifrado y utiliza su clave privada para descifrarlo. El descifrado se realiza mediante una función matemática inversa aplicada al mensaje cifrado y la clave privada del destinatario.

Seguridad: La seguridad del sistema se basa en la dificultad computacional de calcular la clave privada a partir de la clave pública. Dado que estos cálculos son muy complejos y requieren un tiempo significativo, el criptosistema de clave pública proporciona una forma segura de comunicación.

Existen varios algoritmos representativos utilizados en el criptosistema de clave pública. Aquí se mencionan dos de los más conocidos:

RSA (Rivest-Shamir-Adleman): El algoritmo RSA se basa en la dificultad de factorizar números enteros grandes en sus factores primos. La seguridad del algoritmo RSA radica en el hecho de que factorizar números grandes en factores primos es computacionalmente costoso y lento. RSA se utiliza ampliamente en aplicaciones de seguridad, como en el cifrado de comunicaciones y la firma digital.

ECC (Elliptic Curve Cryptography): La criptografía de curva elíptica utiliza la matemática de las curvas elípticas para el cifrado y la generación de claves. Se basa en la dificultad del problema del logaritmo discreto en una curva elíptica. ECC ofrece la misma seguridad que los algoritmos criptográficos tradicionales con claves más cortas, lo que lo hace más eficiente en términos de capacidad de almacenamiento y uso de recursos computacionales.

Estos algoritmos son solo ejemplos representativos, y existen otros algoritmos de clave pública utilizados en la práctica, cada uno con sus propias características y fortalezas.

Generación de claves: Cada usuario genera un par de claves compuesto por una clave pública y una clave privada. Estas claves están matemáticamente relacionadas de tal manera que es computacionalmente difícil calcular la clave privada a partir de la clave pública.

Cifrado: Cuando un usuario A desea enviar un mensaje cifrado a otro usuario B, utiliza la clave pública de B para cifrar el mensaje. El cifrado se realiza mediante una función matemática aplicada al mensaje original y la clave pública del destinatario.

Descifrado: El destinatario B recibe el mensaje cifrado y utiliza su clave privada para descifrarlo. El descifrado se realiza mediante una función matemática inversa aplicada al mensaje cifrado y la clave privada del destinatario.

Seguridad: La seguridad del sistema se basa en la dificultad computacional de calcular la clave privada a partir de la clave pública. Dado que estos cálculos son muy complejos y requieren un tiempo significativo, el criptosistema de clave pública proporciona una forma segura de comunicación.

Existen varios algoritmos representativos utilizados en el criptosistema de clave pública. Aquí se mencionan dos de los más conocidos:

RSA (Rivest-Shamir-Adleman): El algoritmo RSA se basa en la dificultad de factorizar números enteros grandes en sus factores primos. La seguridad del algoritmo RSA radica en el hecho de que factorizar números grandes en factores primos es computacionalmente costoso y lento. RSA se utiliza ampliamente en aplicaciones de seguridad, como en el cifrado de comunicaciones y la firma digital.

ECC (Elliptic Curve Cryptography): La criptografía de curva elíptica utiliza la matemática de las curvas elípticas para el cifrado y la generación de claves. Se basa en la dificultad del problema del logaritmo discreto en una curva elíptica. ECC ofrece la misma seguridad que los algoritmos criptográficos tradicionales con claves más cortas, lo que lo hace más eficiente en términos de capacidad de almacenamiento y uso de recursos computacionales.

Estos algoritmos son solo ejemplos representativos, y existen otros algoritmos de clave pública utilizados en la práctica, cada uno con sus propias características y fortalezas.

No hay comentarios.:

Publicar un comentario